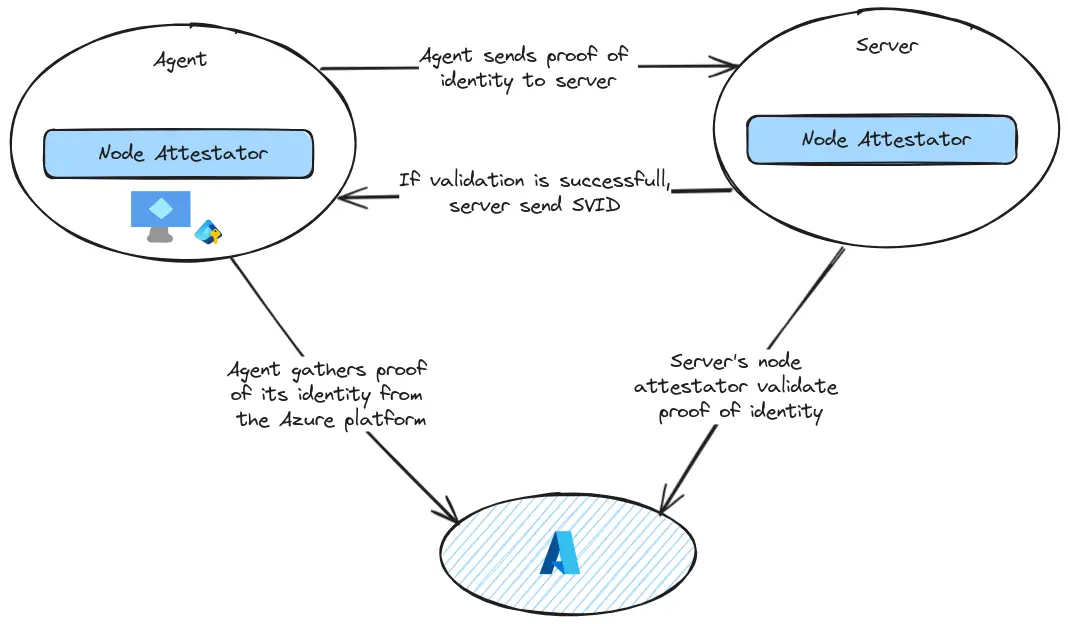

在本文中,我们更深入地探讨了 Cilium 的功能,特别是它从服务网格获得的相互认证功能。

技术观察

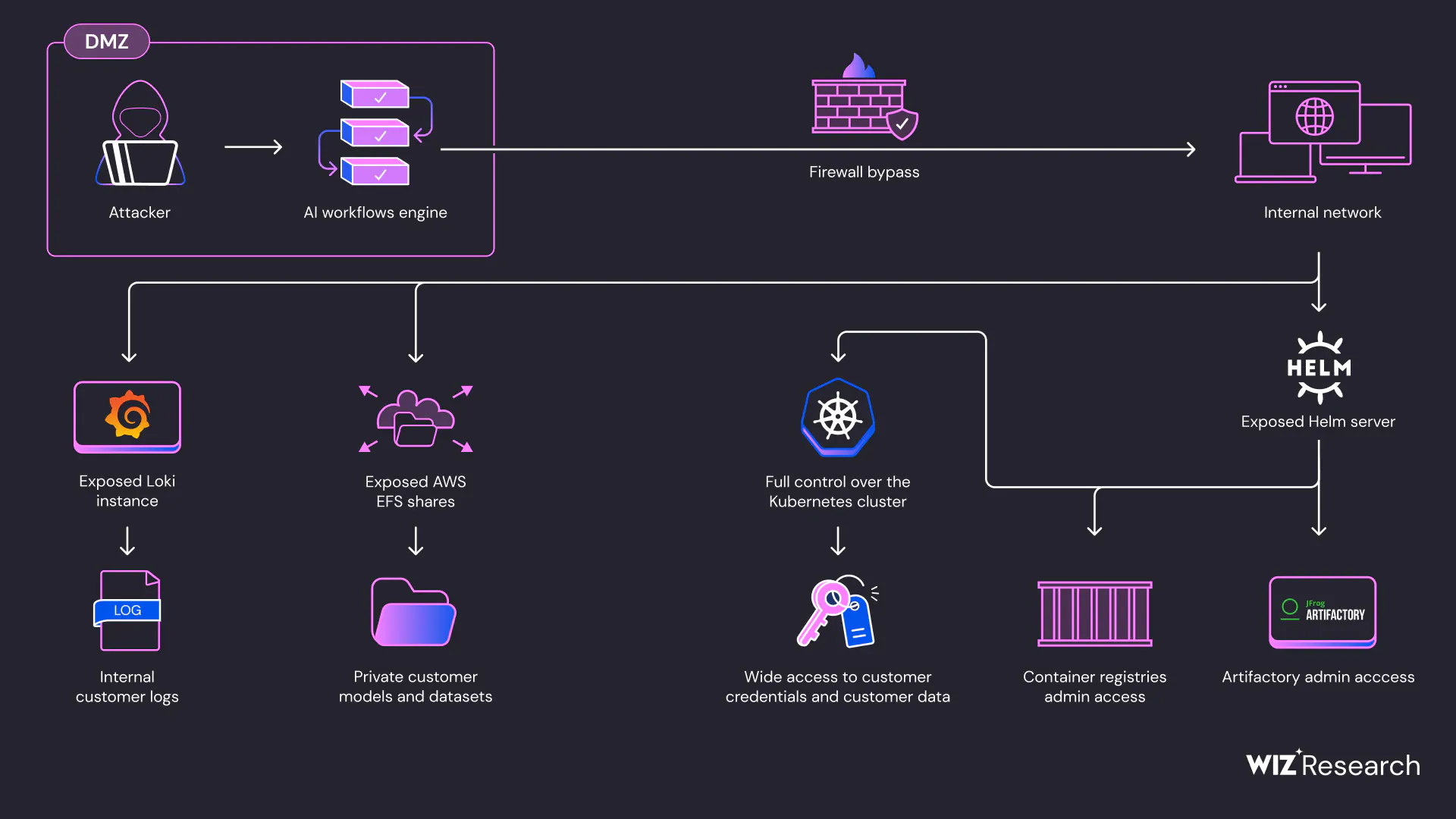

译SAPwned:SAP AI 漏洞暴露客户云环境和私有 AI 工件

本文通过研究 SAP AI Core,揭示了多个安全漏洞,这些漏洞可能允许攻击者访问客户数据和内部工件。

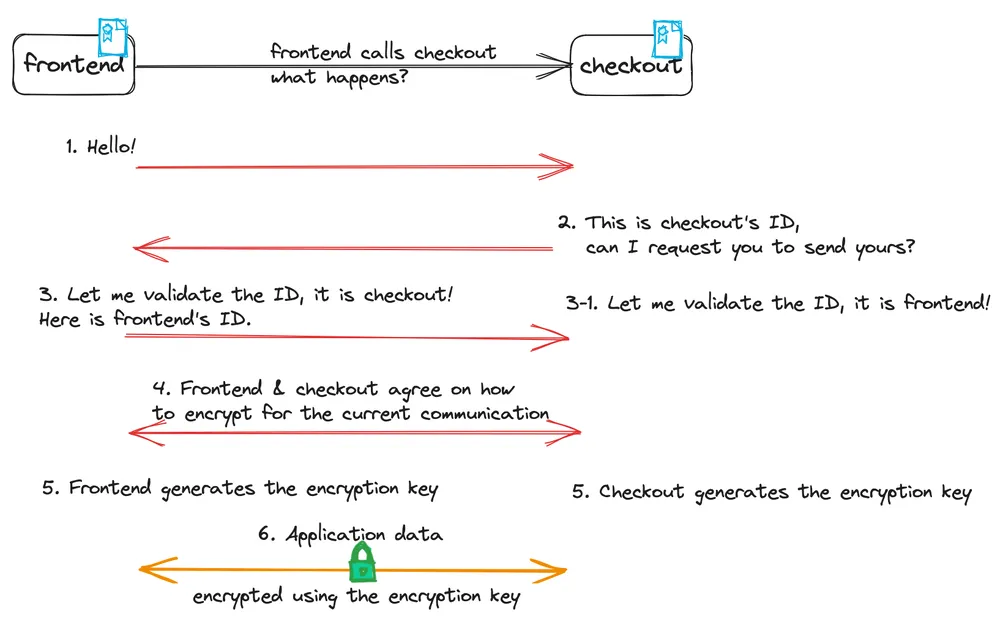

本文讨论了使用相互 TLS (mTLS) 和 Istio 保护应用程序通信的重要性。mTLS 提供了端到端的安全性,只有源和目标可以解密数据,从而防止中间人攻击。然而,如果源或目标的身份没有加密,可能会出现问题。Istio 中的 mTLS 可以简单地启用,并为每个应用程序 pod 提供身份证书。为了强制执行严格的 mTLS,可以使用 Istio 的 PeerAuthentication 策略和 AuthorizationPolicy。最后,TLS 协议是最广泛审查、专家批准、经过战斗测试的数据安全协议之一,Istio 默认在内网应用程序通信中使用 TLS 1.3 版本。

本文推荐了服务网格安全性优化的一些最佳实践。

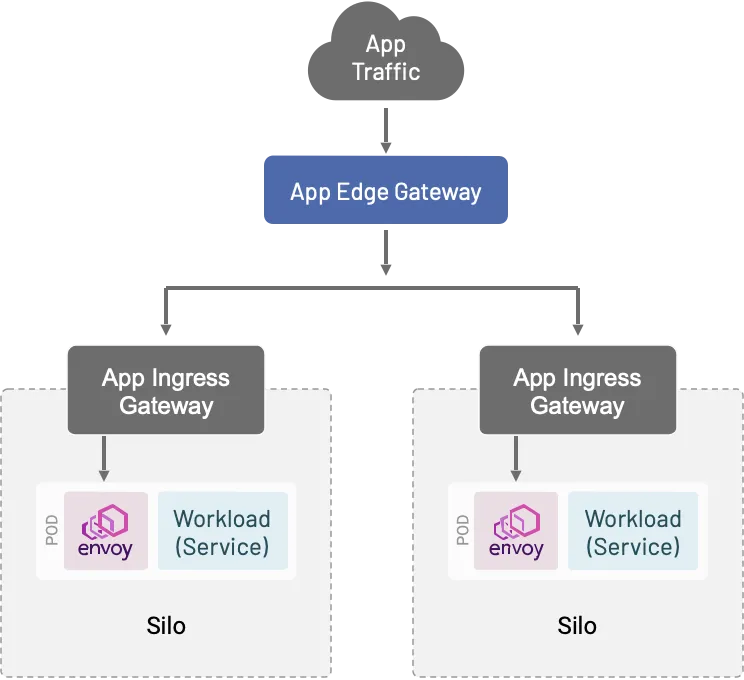

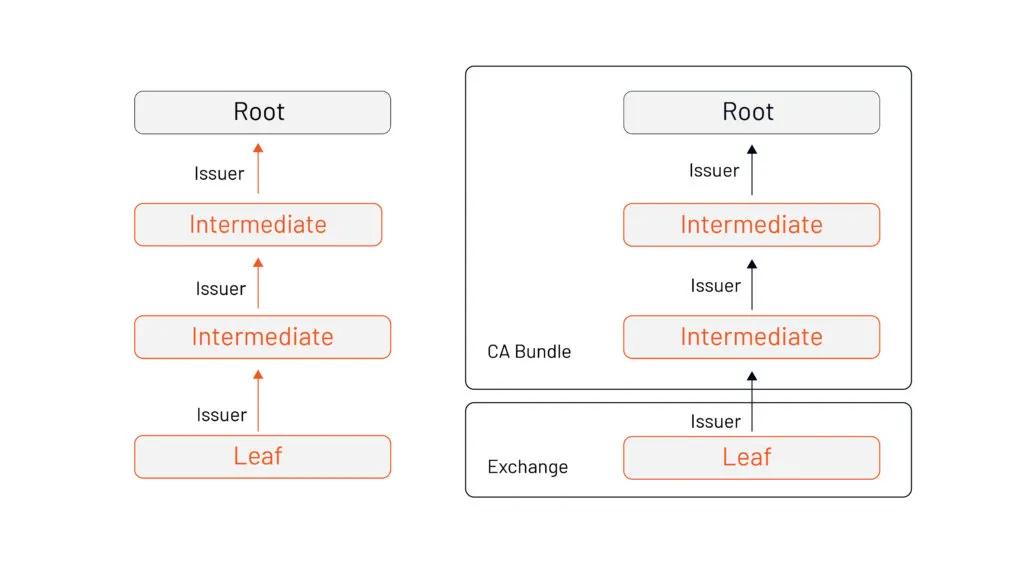

本文强调的是控制平面应该如何部署在应用程序附近,入口应该如何部署以促进安全性和敏捷性,如何使用 Envoy 促进跨集群负载均衡,以及网格内部如何使用证书。

本文深入探讨了 DNS 质询的自动化。

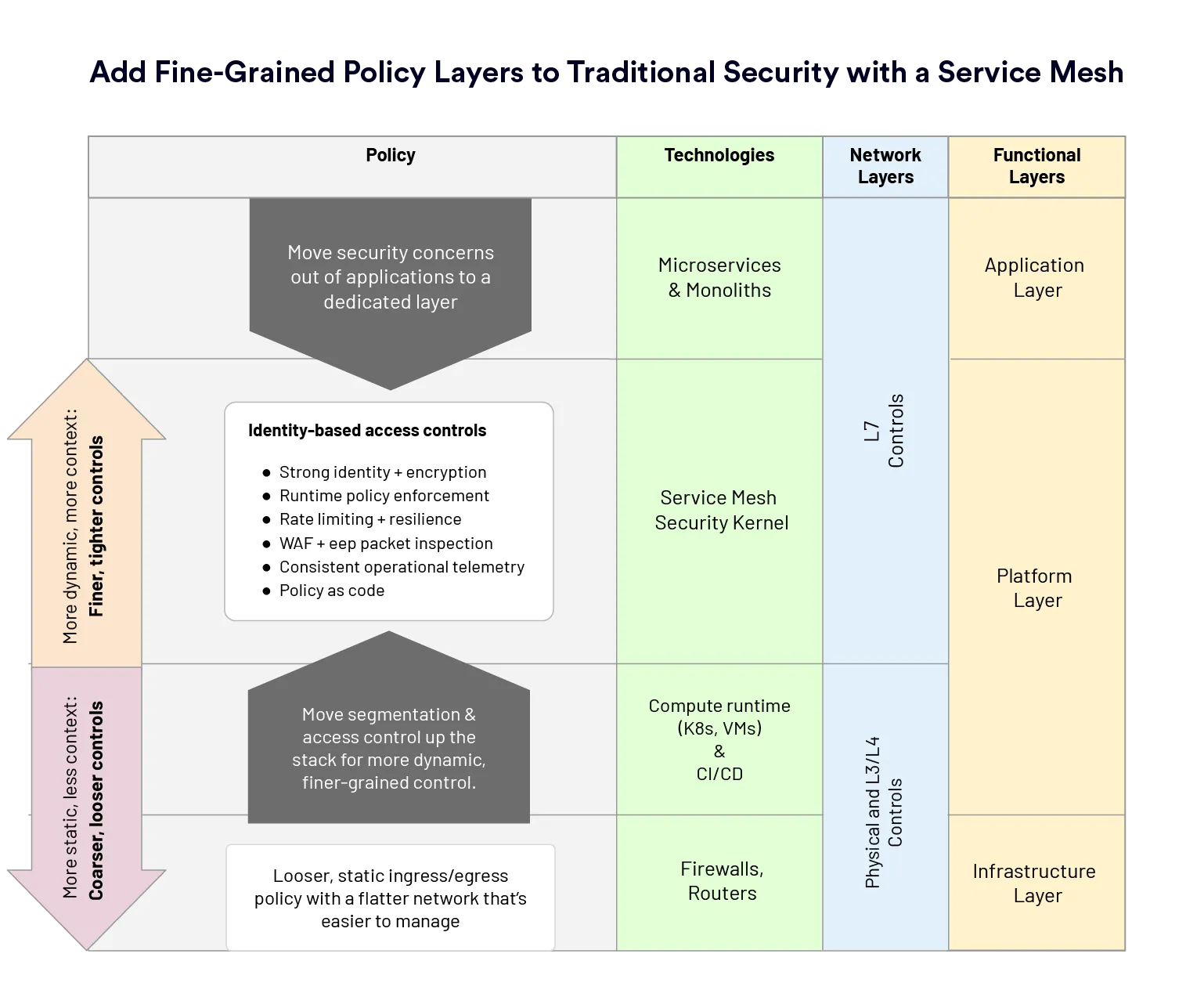

我们认为,服务网格最适合作为现有安全模型的一部分,通过在传统安全控制之上添加更细粒度的安全策略来实现。

本文讲解了如何让 Istio 信任现有 PKI 的步骤。

译如何使用 Hashicorp Vault 作为一种更安全的方式来存储 Istio 证书

本文将指导你使用 Vault 存储 Istio 的证书。